Φάκελο με 50 αρχεία Pdf, μεγέθους 91,9mb διέρρευσαν στο dark web, το λεγόμενο «σκοτεινό διαδίκτυο» οι δράστες της κυβερνοεπίθεσης που έγινε τα ξημερώματα της Πέμπτης, 22 Ιουλίου 2021, στους servers του δήμου Θεσσαλονίκης.

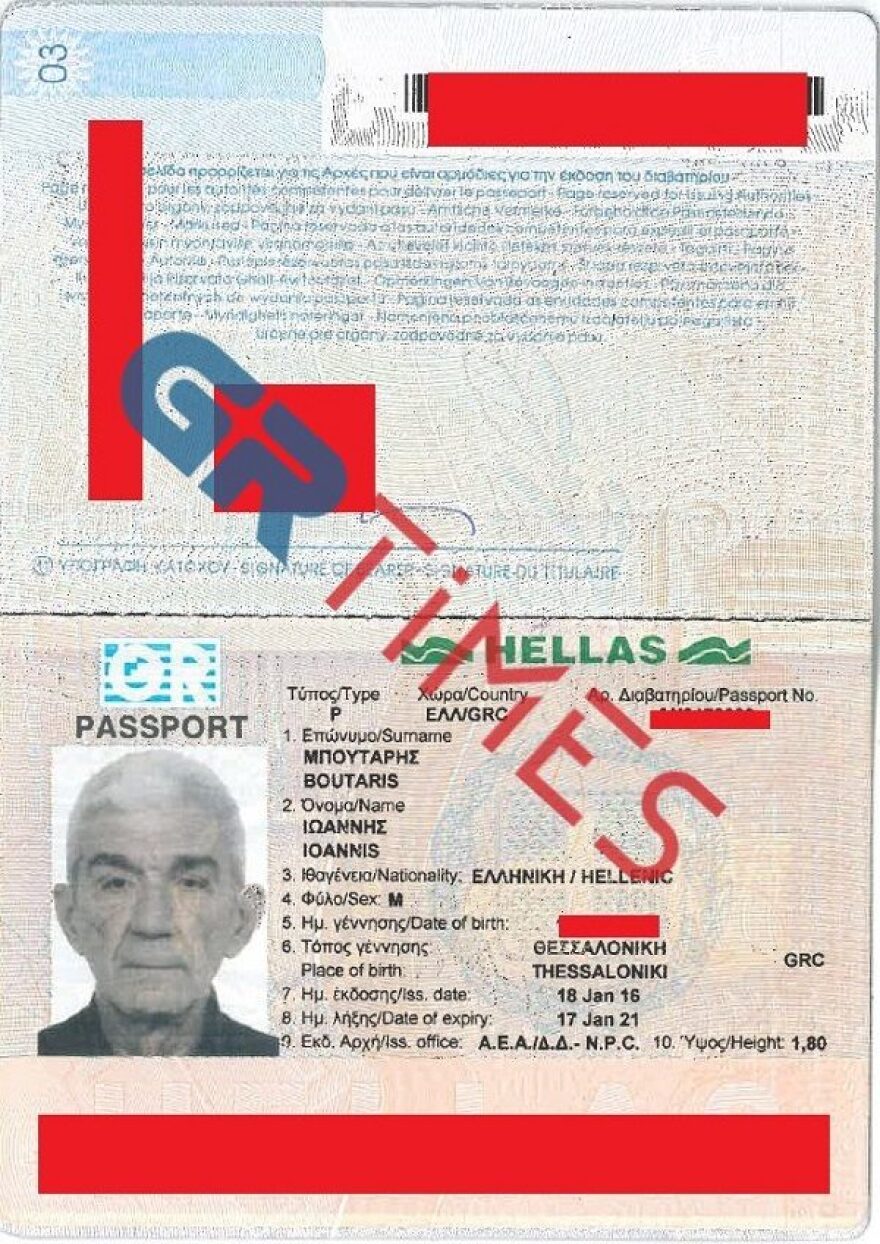

Σύμφωνα με το GRTimes.gr, τα αρχεία περιλαμβάνουν εκθέσεις οικονομικών ελέγχων στον δήμο, διαγωνισμοί, κάποιες κατόψεις ακινήτων, δικαστικές αποφάσεις κυρίως για θέματα εκλογών, αλληλογραφία με διάφορους φορείς, μηνιαία έντυπα δήλωσης παρουσιών εργαζομένων. Επίσης, υπάρχει φωτοτυπία του διαβατηρίου και αντίγραφο μισθοδοσίας του τέως δημάρχου Γιάννη Μπουτάρη.

Τα δεδομένα που διέρρευσαν φτάνουν κυρίως έως το 2016. Ωστόσο ουδείς γνωρίζει αν οι χάκερς διαθέτουν κι άλλα αρχεία και θέλουν να εκβιάσουν τον δήμο για να μην προχωρήσουν σε νέες διαρροές. Άγνωστος παραμένει και ο τρόπος επιλογής των εγγράφων που διέρρευσαν.

«Χτυπήθηκε» και το GIS, το χαρτογραφικό portal του δήμου

Η διαδικασία αποκατάστασης των ζημιών συνεχίζεται, ενώ τα προβλήματα σε πολλές υπηρεσίες παραμένουν. Οι χάκερς χτύπησαν και το χαρτογραφικό πόρταλ του δήμου (Τμήμα Γεωχωρικών Πληροφοριών) GIS, ένα εργαλείο εξαιρετικά χρήσιμο και σημαντικό, τόσο για τις τεχνικές υπηρεσίες του δήμου, όσο και για τους πολίτες και τους μηχανικούς.

Τα δεδομένα της πλατφόρμας έχουν κρυπτογραφηθεί, μετά από την εισβολή του κακόβουλου λογισμικού και δεν είναι πλέον προσβάσιμα.

Μπουτάρης: Πρωτοφανής η επίθεση

Ο Γιάννης Μπουτάρης δήλωσε άγνοια για την διαρροή των στοιχείων του. Πάντως, έκανε λόγο για πρωτοφανές γεγονός για τα ελληνικά δεδομένα, σημειώνοντας ότι τέτοια συμβάντα πριν λίγα χρόνια γίνονταν στο εξωτερικό.

Από την πλευρά του, ο αρμόδιος αντιδήμαρχος Γιώργος Αβαρλής ανέφερε ότι μέχρι στιγμής, φαίνεται ότι έχουν υποκλαπεί παλιά αρχεία, μέχρι το 2016 «τα οποία δεν θεωρούνται ευαίσθητα δεδομένα, όπως πχ ο μισθός του δημάρχου που ούτως ή άλλως αναρτάται στη Διαύγεια».

Αναφορικά με το χαρτογραφικό portal του δήμου, το GIS, ο κ. Αβαρλής επιβεβαίωσε ότι έχει χακαριστεί επίσης και πλέον δεν θα είναι διαθέσιμο, τουλάχιστον με τα δεδομένα που διέθετε μέχρι την επίθεση.

Ανεξάρτητη ανάλυση για το λογισμικό που χρησιμοποιήθηκε διεξάγει η εταιρεία ανάκτησης δεδομένων «Northwind» με έδρα τη Θεσσαλονίκη. Η εταιρεία ανακοίνωσε ότι οι μηχανικοί ανάκτησης δεδομένων διαθέτουν δείγματα μολυσμένων αρχείων και εργάζονται για να εντοπίσουν κάποια ευπάθεια στον κώδικα της κρυπτογράφησης ώστε να μπορέσουν να αποκρυπτογραφήσουν το συγκεκριμένο στέλεχος και να σπάσουν την «ομηρία» των αρχείων του δήμου.

Ο δήμος Θεσσαλονίκης, σύμφωνα με την εταιρεία, δέχθηκε επίθεση από τον ιό τύπου ransomware «Grief», ένα σχετικά νέο στέλεχος του παλαιότερου «DopelPaymer». Ο ιός αυτός διασπείρεται μέσω phishing, γεγονός που για την ενεργοποίηση του προϋποθέτει ότι κάποιος υπάλληλος του Δήμου έπεσε θύμα εξαπάτησης, πιθανώς από κάποιο email που τον/την καλούσε να ανοίξει κάποιο μολυσμένο επισυναπτόμενο αρχείο, δίνοντας έτσι πρόσβαση στους χάκερς στο εσωτερικό του δικτύου.

Ο μηχανικός ανάκτησης δεδομένων τηης Northwind Δημήτρης Άντερσον εκτίμησε ότι η κυβερνοεπίθεση έγινε πολλές ώρες νωρίτερα, ώστε οι χάκερς να έχουν χρόνο να πάρουν αντίγραφα από τα αρχεία, πριν ξεκινήσουν την επίθεση – πριν αρχίσουν δηλαδή την κρυπτογράφηση – προκειμένου να μπορούν να εκβιάζουν για λύτρα.

Σε κάθε περίπτωση, τόνισε ότι ο δήμος δεν πρέπει να πληρώσει τα λύτρα, γιατί θα διαιωνίσει την αλυσίδα των ransomware. «Προσωπική μου εκτίμηση είναι ότι για να σταματήσει αυτό το πράγμα πρέπει να μην πληρώνει κανένας» ανέφερε.